AWSをいじり倒す(4.ELB+AutoScaling)

前回、単一EC2構成にELBを適用できたので、

巷でよく聞くAutoScailingとELBの組み合わせとやらを試してみることにする

まずはAutoScailingから・・・の前に。

にもあるように、

Auto Scalingを利用する上で必ず抑えておきたいのは、「Auto Scalingで管理されるEC2は起動設定で指定したAMIから起動する」ということです。

ということなので 、AMIを作っておかなければならない。

スケーリングを試すときに、Webサーバの立ってるインスタンスが複数必要なので

まずは、前回作ったインスタンスからAMIを生成する。

AMIの作成

インスタンスの画面から、イメージの作成を選ぶ

イメージの作成画面が出てくる。

イメージ名とイメージの説明は適当にtest、for_testとする。

再起動しない、は参考にするインスタンスを一度落としてからAMIを作るかどうか。

常識的に考えて落としてから作った方が良い(チェックは入れない)

ボリュームに、前回無意味にくっつけたsc1の500GBが指定されたままだった。

いらないので右端の×ボタンを押して消す。

こんな感じでイメージの作成ボタンを押した。

AMIの項目をみると・・・おお、やってるやってる。

3分かそこらでpendingがavailableの表示に変わった。

これで完成。

ということでAutoScalingの設定を進める

起動設定の作成

早速AMIの指定画面が出てきた。

さっき作った、testのマイAMIがある。選択選択。

インスタンスタイプの選択

こだわりないので最小スペック。

詳細設定

名前はtest-scalingとでもしよう。

でも値段が高い時は0台になっても良い使い方ってどんなだ??

って思って調べたら、ちゃんとスポットとオンデマンドを組み合わせるプランがあった

複数のインスタンスタイプと購入オプションを使用する Auto Scaling グループ - Amazon EC2 Auto Scaling (日本語)

へ〜。

IAMロールとモニタリングは現時点では指定無し無し

ボリュームの設定

特に追加はいらないのでこのまま次へ

セキュリティグループの設定

前回作ったEC2に使っていたセキュリティグループを使うため、既存のセキュリティグループを選択。

しかしセキュリティグループに関しては、別リージョンの設定も全部丸見えなのね。

確認画面が出て、作成!

キーペアの設定画面がでてきた。

そもそもキーを指定したインスタンスからAMI作っていて、

そのAMIで新たなインスタンスを作ろうとしているんだから

なんでここで再度キー選択画面が入るの?って少しモヤる。

Amazon EC2 のキーペア - Amazon Elastic Compute Cloud

インスタンスから Linux AMI を作成し、AMI を使用して別のリージョンまたはアカウントの新しいインスタンスを起動すると、新しいインスタンスには元のインスタンスからのパブリックキーが含まれます。これにより、元のインスタンスと同じプライベートキーファイルを使用して新しいインスタンスに接続できます。

ほら、言ってること間違ってない。ここで別のキー選択したら、2つのキーでアクセスできるようになるんか?

・・・って、よくみたら上の画面内に書いとる!!

Note: The selected key pair will be added to the set of keys authorized for this instance. Learn more about removing existing key pairs from a public AMI.

ほんとに2つのキーでいけることになるっぽい。

そしてキーペア無しで続行の選択肢もあることに気づいた。本来はこれを選ぶべきか

なるほどなるほど

無事に設定ができた。

ここまではAutoScalingで起動するインスタンスの設定の作成、

次からがAuto Scalingグループの作成。

先ほど作った起動設定にチェックをいれて、

Auto Scalingグループの作成ボタンを押してみる

AutoScalingグループの詳細設定

グループ名はtest-scale-groupとする。

開始時インスタンス数はいったん3を選ぶ。

で、ネットワークは・・・

自分で作った10.0.0.0/16を選んだらなにやら警告が。

パブリックIPは割り当ててやんねーぞ、と。

まあ、今回はELB経由でアクセスするので問題無し。

サブネットは複数指定することができた。

たぶん各AZにいい感じにばらけてインスタンスを作ってくれるんだろう。

高度な詳細

ロードバランシングは

前回作ったELBの送り先であるtest-groupを指定。

test-groupに今回のAuto Scalingで作るEC2達を所属させる。

ヘルスチェックのタイプは今回ELBを使うのでELB。

ヘルスチェックを開始するまでの時間は300秒

モニタリングの間隔はデフォルトでこれも300秒。

インスタンスの保護は、

だと。

ロールは作ってないので空白。

スケーリングポリシーの設定

範囲は2〜4インスタンスにしてみる。

メトリクスタイプは何種類からか選べるようだ。

ターゲット値は・・・

ということは、

ALBのリクエスト数だと、自分しかアクセスしないし今回は3とか4とかそういうオーダー。CPUの平均使用率なら50とか。

ネットワーク入力なら単位バイトということは例えば1MBだと1000000みたいな値を入力するんだろう。

これらがモニタリングの間隔(300秒)で超えていたらアウトということか。

とりあえずリクエスト数:3で設定。

日本語訳が胡散臭い項目だが、起動してからグループにいれるまで何秒まつという設定

デフォルトで300秒となのかな?とりあえず空白

スケールインの無効化

は、条件を満たさなかったときに減らすかどうか。

これ、インスタンス増やすことで条件を満たさなくなって、インスタンス減らしたところ条件を満たして、ってなると短時間で増減繰り返しそうで怖いな。

通知の設定

イベントが起きたときに通知してくれるらしい。

せっかくなんで設定してみる。

(実際にはhogehoogeじゃなくて実在のメアドを入力)

タグ

確認画面

作成!!

・・・えっ

スケーリングポリシーの何があかんかったんや・・・

インスタンスは:のところ、秒数いれてなかったので、適当に20秒を入れてみる。

リトライ!

あ、できた。よかった。秒数は埋めないとあかんらしい。早く言ってよー

確認

ターゲットグループさんが賑やかになっていた。

今回ので3台作られたらしい。

開始時インスタンス数は確かに3にしたが、ポリシーで範囲は2〜4としたので、

5分待てば2台に減るんかな?

AZは2aと2bにいい感じに分散されている

インスタンスも賑やかに。

5分待ったら、思惑通り1台減ろうとしている瞬間を激写できた。

AutoScalingグループ上でも消されようとしているインスタンス君。さようなら。

まず先に、最初に作った単独インスタンスは不要なので、ターゲットグループから外すことにした。

ターゲットグループの画面から編集

チェックして、削除

画像きれてしまったけど、右下に保存ボタンがあるので押す

testさんさようなら〜

改めてインスタンスをみると、スケールインによるインスタンスの死骸がw

testさんもお役御免なので、落としておく。

ロードバランサーにアラームが出ていることに気づいた。

AlermLow・・・だから、下回ったぞ!ってことか。

さて、最後にELB経由でインスタンスに3回以上アクセスしたらスケーリングしてくれるのか、という点を試す。

いや、2台だから合計6回か。

まずは5回、アクセスしてみる。

でも、ロードバランスされてるから平均2.5で、スケールアウトはされない。

次の5分で10回アクセスしてみる。

こえたぞーー

・・・あれ?アラームがでない

通知のオプションからClowdWatchの画面を開いてみる

赤線超えてません?(そういう赤線じゃないの!?)

15回アクセスしてみることに

だめだ・・・スケールアウトしない

よくよくみると、小さく

3 分内の3データポイントのRequestCountPerTarget > 3

と書いてある。RequestountPerTargetの3は自分で設定した3だとして

3分以内の3データポイントってなんぞ?

文字通り受け取ったら、300秒ごとにチェックしてる状況だと永遠にひっかからないんだが。

編集できないか試してみる

期間が1分て・・・、怪しい。

5分に変えてみると

いい感じに15分以内の3データポイントが赤線を上回る絵になった。

ついでに条件もよくみると

以上、じゃなくて、より大きいなのね。ぴったりじゃ反応しないと

アラームの更新を押すと即反応w

でもよくみたらこれLowのほうだ。

嵐が去ったあとのアラームがでたみたい。

ということでまた5分ごとに10回ぐらいアクセスを3回くりかえす

でた。

しかし、アクセス連打してからアラームが出るまでが、くそ遅い。

10分ぐらいはラグがあったと思う。

そして、アクセス連打しすぎたのか一気に4台へw

どうも待ちきれなくて15分で45回ぐらいクリックしてしまったらしい

平均15回/5分。2台あるから1台あたり7.5回/5分のアクセス。

3台に増やしても1台あたり5回のアクセスなので

閾値の1台あたり3回には足りない、と判断して4台に増えたのね。賢いな。

思惑通り増えたのはいいが、アクセス過多からアラーム発生までが本当に遅いので、

バーストには向かないというのがよくわかった。

ちなみにスケールした時点で登録したメアドに以下のようなメールもきていた。

increasing the capacity from 2 to 4とかいてある。

sns.amazonaws.comさんから届いているので、期せずしてSNSも利用したことになる。

せっかく自動で生成してくれたアラーム条件を変更しないといけなかったのは少しモヤる。もっと上手な初期設定があったんだろうか。

とにかく、ELBと連携した状態でAutoScalingによるスケールアウト・スケールインの挙動は確認できたので、いったんよしとする。

また、AutoScaling設定中にELBのターゲットグループ指定があったことから、

0から作る時は、先にELBで空のターゲットグループを作ってから、AutoScalingの設定、という順番となるというのも気付き。こんなんやってみんとわからん。

おまけ1。

ELBへのアクセス状況をClowdWatchが監視して、閾値を超えたらAutoScalingするという流れだったが、そのAutoScalingは誰が指示しているのか?がよくわからなかったので色々みていたところClowdWatchのアラームトリガーにAutoScalingアクションというのを発見。

ということは、ClowdWatchさんがAutoScalingを直接指示しているのね。

間にまた何か別のサービスでも噛んでるのかと思った。

おまけ2。

終わらせ方ってどうするんだ。

削除・・・しかないのか。

削除することで、インスタンスからClowdWatchの設定まで綺麗に消えた。

次回以降はシングルインスタンス+ELB構成ですすめることになりそう。

進捗。

AWSをいじり倒す(3.ELB)

今回もこちらを参考にしていく。

ELB作成

で、ELBってどこから設定するねん、と思ったらEC2の左のメニューにロードバランサの項目が。

なんか先人がお試しでつくった跡がみえるw

ロードバランサーの作成を押すとこんなメニューが

う〜〜ん、ネットワークにおける所謂LBって真ん中だよなぁと思いつつ

参考記事が左を選んでるので左をまずはトライすることに。

ALBでいいならALBが一番安いみたい

設定画面

名前はtest-balancer。

外からのリクエストを捌く位置におくのでインターネット向け。

プロトコルはHTTP(HTTPorHTTPSしか選びしろはない)

AZの設定

testのVPCを選択。ここで2つのAZにサブネットを作っておいたのが活きてきた!

タグ

適当に

セキュリティの設定

HTTPSじゃねえぞ?とのお達し。

すんません、証明書めんどくさいので今は勘弁してください

ALB-EC2構成のhttps接続を構築 | Oji-Cloud

この辺見てるとハードルは高くなさそうなので、そのうちやろう

セキュリティグループの設定。

ELBに対するセキュリティグループということは・・・

前回のEC2用は使いまわさず、新しく作ったほうがよいかも。

ということで必要最小限のHTTP+マイIPをとりあえずセット。

うまくいかなかったら後で調整すれば良い

ルーティングの設定

名前ぐらいしか変更するところがないが、

「指定するプロトコルとポートを使用してこのターゲットグループにリクエストをルーティング」の日本語がわからん。

[新機能] HTTPヘッダーやクエリ文字列などなどでルーティングができちゃう!!AWS ALBで高度なリクエストルーティングが可能になりました! | Developers.IO

この辺からふわっと察するに、HTTPのヘッダー情報とかからどこに振り分けるか決められるってこと?

ヘルスチェック

ここは変更なしでよさげ。

ターゲットの登録

登録済みに追加。でもEC2は今1台しかないからイマイチだなぁ

確認画面がでて、作成。

できたっぽいが、provisioning...=準備中

activeになった。

ターゲットグループのメニューから、ターゲットをみると

ステータス:healtyになっている。これでELB-EC2間はOKみたいだ。

で、肝心の外からELB経由でEC2にアクセスできるのかの確認方法が不明。

試しにこのDNS名をブラウザに放り込んでみたら・・・

つながった。

う〜んモヤる。このELBのパブリックIPはどこからでてきたんだ?

試しにこのDNSをnslookupしてみたらこのような回答が。

Non-authoritative answer:

Name: test-balancer-798940081.us-east-2.elb.amazonaws.com

Address: 3.134.240.56

Name: test-balancer-798940081.us-east-2.elb.amazonaws.com

Address: 18.188.152.201

明らかに知らないアドレスが、2個もw

どこから湧いてきた。

試しに、前回作ったEC2向けのセキュリティグループから、

HTTP向けインバウンド通信をプライベートしか許可しないようにしてみる。

で、EC2のパブリックIPをブラウザに打ち込むと・・・あれ?繋がる

色々試しているうちに、ロードバランサのモニタリングにアクセスログが出始めているので、ひとまずELB経由でEC2にアクセスできているぽいことは確かとなる

そしてネットワークインターフェースのところに、

ロードバランサー用のNICが2枚(AZ毎に1つずつ)できていることを発見。

アドレスをみるとnslookupの結果と一致したので、これか〜!

思い返せば、設定画面のしょっぱなに「インターネット向け」って選んだので

自動的にパブリックIP持ったNICが生成されたというわけか。なるほどね。

で、なんでEC2自体にふられているパブリックIPがまだ生きているのか。

これはどうも、どこぞのサーバがキャッシュをもっているだけだった模様

スマホを自宅Wifiにつなげてアクセスしたら、無事に繋がりませんでしたとさ。

だよね、繋がるわけないよね・・・。

(余談)軽い気持ちでEC2にtracerouteしたら死ぬほどホップしてビビった

オハイオは遠い

(余談2)EC2をstopしたら、ターゲットグループ上の表記は以下になった。当然。

改めてblackbelt

[AWS Black Belt Online Seminar] Elastic Load Balancing (ELB) 資料及び QA 公開 | Amazon Web Services ブログ

を読むと、AZ毎にELBを作る仕組みみたいだ。

ということは、当初の絵とELBのイメージが違ったので修正。

進捗はこんな感じに。

さて、ロードバランサーという割に1台しか設定しなかったのが不満なので、

次は改めて、Auto-Scalingで複数台準備した環境にELBを適用してみようと思う。

AWSをいじり倒す(2.EC2)

引き続きこれを参考にしながら作っていく

早速インスタンスの作成

1行目のとの違いはサポートの有無?いらんがな。

今回マシンスペックはどうでもいいのでt2.microをば。

ざっくり、マシンスペックが欲しければコンピューティングの最適化、

解析とか並列処理が必要ならGPUインスタンスを選べば良いみたい。

名前のポリシーはこんな感じ(black beltより)

「EBS最適化利用」は対策本でキーワードとしてよく聞くけど、どうやらそこそこスペック以上のマシンには全部有効になってるので実運用上はさして気にしなくてもよさげ

詳細設定をしていく。

よくばって3個つくったれ!と思ったらAutoScailingしろよって言われた。

これやりだしたら何だか設定が大変そうだったのでいったんスルーして1台構成に

(AutoScalingは後でやる)

スポットインスタンスも、無料枠使うので今回はいらないのだが、チェック入れたら色々出てきたのでみてみる

最高価格=俺が払うぜって値段を入れるところ

永続的リクエスト=期限切れたら通知が来る

作成グループと有効期限開始は2020/3末にここから設定できなくしますだと(もう4月だけど)

ネットワーク設定。VPC(test)でサブネット(test-A)を指定。

パブリックIPを有効に。これで前回のIGW経由で通信できるのね。

プレイスメントグループなるものの設定。これは対策本にはなかった気がする

プレイスメントグループ - Amazon Elastic Compute Cloud

これによると、物理的な場所を指定することで

インスタンス間の通信効率をアップさせたり

逆にあえて厳密に分散させることができるらしい

今回インスタンス1個なので意味はないけどとりあえず分散にしておく。

キャパシティーの予約

EC2 Capacity Reservation 「Open」と「None」の違い - Qiita

実際にEC2自体は各AZ毎に在庫を持っていますが、東京リージョンでは結構在庫切れに遭遇する事がありました。

特にM4→M5過渡期とか、ap-northeast-1d追加時の別AZとかで顕著だった記憶があります。

だと。へぇ〜・・・要らんな。

IAMロールはまだ何もつくってないのでなし。必要になったら付与する

次、シャットダウン動作とか細かそうなところ

CloudWatchってここで有効化できるのか。

後々やろうと思ってはいるけど、取り掛かるのはまだ先なのでいったんなし

テナンシーで共有ハードか専用ハードか選べる。

共有選んだとして、他人の使い方で自分が被害被ることなんてあるのかな。

Elastic Interface アクセラレータは、お安くハード処理を増強してくれるようだ。

よくある質問 - Amazon Elastic Inference | AWS

Amazon Elastic Inference で有効になっている TensorFlow Serving や Apache MXNet、PyTorch のようなディープラーニングツールやフレームワークでは、モデル計算を自動的に検出し、アタッチされたアクセラレーターにオフロードできます。

これは地味に優秀な気が。対応してたらGPUインスタンスは選ばなくてもいいのかも

T2/T3無制限はCPUのバースト回数を無制限にできる項目

[新機能] Amazon EC2の「T2」ファミリーでT2 無制限(Unlimited)がリリースされました #reinvent | Developers.IO

大変な処理にそもそもt2使うなよって感じだが、一時的だけどその一時が長いみたいな特殊な状況だと安くなることもあるということなんだろう

EFSここで設定するのか!!

しかしセキュリティグループもいじらなきゃならず大変そうなのでこれも後でやる

ネットワークインターフェイス

2個目を軽い気持ちで作ろうとするとめっちゃ怒られる。

パブリックIPはNICが1つじゃないとダメらしい・・・。貴重なパブリックIPを2個も3個も無料で使うんじゃないという意味か?

ElasticIPを使えばNIC2枚でもいけたはず。

高度な設定

まだ私が低度なのでここはスルー

ストレージの追加へ

基本いじるところはない、が

これは本に書いてあった。読み書きが激しい時はio1を選べと。

2台目からはHDDも選択肢に出てきた。

st1は大容量のデータを読み書きしたいとき。sc1は安い。

マグネティックは誰も使うことを推奨していない(メニューから消していいのでは)

というわけで無駄に2台目を増やした。無駄なので終了時に削除にチェックもいれた。

タグの追加

わかりやすくするためだけの印。

キーと値の違いがわからんので適当につけた(後でわかる)

セキュリティグループ

インバウンド方向の設定のようだ

自宅のIP調べるのめんどいなぁと思ったら、マイIPにすると自動で調べてくれた。便利!

参考にしているサイトでは、後々の構成でELB経由でアクセスすることになるらしいので、HTTP/HTTPSはVPCでつくったローカルネットワークも指定(4行目、5行目)

最後の確認

無料ちゃうぞ、とかIPおっぴろげすぎやろ、とか怒られている

うるせー起動じゃ起動!

キーペアを指定しろ、とポップアップが出てくる。

インスタンスへはこのキーペアを使って認証し、アクセスすることになる。

testでつくってダウンロードしておく。

できた。

個人的に、Nameには速攻で何か入れといた方がいいと思う

って、いれたらタグのところがこうなった。あー!キーとはそういうことか。

次回からはちゃんとキーにNameを指定しよう。

接続確認

今回割り当てられた パブリックIPはこれ。

さっそく手元のPCからpingをうってみる

届かない・・・。

たぶんセキュリティグループの追加設定が必要。

セキュリティグループの管理から

カスタムICMP-IPv4のエコー要求を、マイIPで許可

通った。

しかし、リージョンをオハイオでテストしてるせいか、めちゃくちゃRTTに時間かかるなぁ

次はSSHで接続。

ssh ec2-user@{確認したPublic IP} -i {秘密鍵保存ディレクトリ}/test.pem

どちゃくそ怒られた。

お前の鍵openすぎるだろ、と。

前繋いだ時はこんなの言われなかった気がするんだけどなぁ

インスタンスへの接続に関するトラブルシューティング - Amazon Elastic Compute Cloud

のUnprotected Private Key Fileの項目が該当だろう。

chmodで権限を変更してリトライ。

うまくいった。

ELBを使うときにHTTPがいるらしいので、nginxをインストール

sudo yum install -y nginx

sudo /etc/init.d/nginx start

sudo chkconfig nginx on

ブラウザにさっきのパブリックIPをいれてみると・・・

うまく動いている。よしよし

進捗

AWSをいじりたおす(1.VPC編)

こちらを参考にしながら、まずはVPCを作っていく。

VPCの作成開始。

名前タグと、IPv4 CIDRブロックを設定する。

練習なので適当にtestと、10.0.0.0/16というガバガバ設定

IPv6は使わないからいいや。

テナンシーで、ハードウェア占有を選ぶとお値段が上がるらしい。

セキュリティガーとかいう人にはいいのかもしれんが、いるか?これ

すぐできた。

次にサブネットを作る。

名前タグはtest-Aとする

AZを選択する。

末尾2aを選ぶ。

このサブネットには10.0.0.0/24を与えてやった。

ついでにAZが2bの別サブネット(test-B)も作った。そちらには10.0.1.0/24を与えた。

インターネットゲートウェイ(IGW)を設定してみる。

作成自体は名前ぐらいしかつけることがない

作っただけだとdetachedで、どこにも属していない状態

testなVPCにアタッチ!

紐づいた。これで外からのPingとかが受けられるようになるんだろうか

S3にAWS内部ネットワークでアクセスしたいので、エンドポイントも作る。

急に何やらずらずらでてきて面食らう

IGWと違って、何のためのポイントなのかを明確に示す必要があるらしい。

とりあえず今回はS3だ。

S3を選ぶと何やら文章がでてきた。パブリック経由だったのがプライベート経由になるからルート変更の時に通信がぶちっと切れますよ、と。そもそもまだ使ってないし問題なし

ポリシーはフルアクセスのままで。キーは適当に

できた。今更だが、最初からエンドポイント作っちゃうと、ちゃんと経路変わったかどうかわかりにくいな?まあ、あとで考えよう

ルートテーブルを作る。

話は少し戻って、IGW作っただけでは外の世界と通信ができないらしい

今のルートテーブルはこんな感じ。

自分のサブネット内と、もう一つはエンドポイント用のルーティングテーブル。

確かに、これだけでどうやってIGW方向に抜けていくんだってなるな。

0.0.0.0/0、すなわちデフォルトゲートウェイをIGWに設定すると良いらしい。

InternetGatewayのところを押すと作ったやつがでてきた。便利。

でもこれ、IGWをアタッチした時点でルートテーブルにのっけてくれてもよくない?

ここまでの進捗

AWSのソリューションアーキテクトアソシエイトを狙う。

そのうち会社でAWSを使い倒すことになるっぽいので

ソリューションアーキテクトを目標にしてみるか、と勉強を始めた。

たぶん資格を取るだけなら問題集とかやりこめば行けそうな雰囲気ではあるが

資格はあくまで目標、目的は構築できる技術なので

実際に作ったりいじったりしていきたいと思う。

自身の現在のレベルは、

・AWSでEC2だけ建てたことはあるが周辺サービス(ELBやらRDSやら)は触ってない。

・AWS認定資格試験テキスト AWS認定 ソリューションアーキテクト-アソシエイト

は読了したので、単語だけはなんとなくわかる

といった状態

というわけで、ぼくのかんがえた最強のAWSを作ってみることにする

多分に間違っていると思うが、

まずは書籍で学んだ単語を並べ立てた図を恥ずかしげもなく晒す。

ここにキーワードとして乗っけたサービスは1回は触りたいところ。

どう関係させていいかわからんやつは下に箱だけ書いている。

正直わからんことだらけなので、作り方に間違いがあれば随時更新していくしかない。

とはいえまずは最小構成から。

ちょうどよさそうなのがあったので、これを参考に順次作ってみる。

Beat Saverに自作曲を入れる

このサイトを見ながら入れればいいのだが、いかんせん情報量が多いのでまとめる。前提としてBeatSaverを購入し、最新版をインストールすること。

なお対象機器はOculusQuestです。

①Oculus Questを開発者モードに切り替える(初回のみ)

1回やっとけば次回以降(ソフトアップデートするときとか)は不要。

の「Questを開発者モードに切替える (Step 2: Step 4:)」を参考に。

②SideQuestのインストール(初回のみ)

の「SideQuest の使い方」を参考に。

③apkファイルのダウンロード

ここのStable Releasesから最新の.apkをダウンロード

④Oculus QuestとパソコンをUSBケーブルで接続

ケーブル繋いだら、Quest側にPCとつなぐけどええか?というメッセージが出るので、はいを押す(ケーブル繋いだままヘッドセット被ることになる)

うまくいけばSideQuestの左上がこうなる

⑤apkのインストール

SideQuestの右上、下図でマークをつけたアイコンから、先ほどDLしたapkファイルを指定してインストール

⑥BMBF起動

USBケーブルを外し、OculusQuestを装着。ライブラリ → 提供元不明のアプリからBMBF起動

⑦BMBF初期セットアップ

画面のダイアログに従って処理をすすめていって、完了。いわれるがままにボタンを押すだけ

曲の入れ方

①BMBF起動

OculusQuestのライブラリ → 提供元不明のアプリからBMBF起動

②画面上部、Browserを押すと以下のサイトが表示される

BeastSaber – Beat Saber Custom Map / Song Reviewsbsaber.com

こんな感じ。All GenresをAnimeとかに変えると色々でてくる

そんなに頻繁に曲がアップされるわけではないので30daysか3monthがおすすめ。最初はTopで上から順に入れたらよい、慣れてきたらNewで吟味

キーワードで検索もできるが、なかなか狙った曲はでてこない印象

③曲を入れる

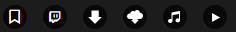

の雲マークを押すだけ。音符マークで試聴したりもできる

④曲を入れるとSync BeatSaverの文字が右上に赤く光るので、押す。

⑤無事曲の導入が終わるとStart BeatSaverになるので、押したらスタート。

⑥曲を入れる必要がないときはホーム画面から普通にBeatSaverを起動してもよい。

⑦以降、BeatSaver本体に更新が来ても、アップデートしないこと!!うっかりアプデしたら自分で追加した曲は全部遊べなくなり、上記設定やりなおし。

今まで遊んできたマルチプレイのできるゲーム一覧

昔書き溜めていたままお蔵入りしており、勿体ないのでとりあえず掲載。

マルチプレイ(Co-op)に飢えている人のためのインデックス的な感じで、簡単なレビュー付き。ないのもある。

基本的にPCでプレイ。

気になるタイトルがあったらググってみれば、誰かが書いた詳しい日本語紹介記事が出てくると思うよ!

- MOONHUNTERS

https://store.steampowered.com/app/320040/Moon_Hunters/?l=japanese

アクション性 ★★★

爽快感 ★

中毒性 ★★

グラフィック ★★(独特)

マルチプレイ 4人●超概要

滅亡まであとわずか数日の世界を何度も繰り返して遊ぶ独特なゲーム。

●良い点

割と容赦のない選択肢を選ばされるシーンが何度もあり、逆を選んだらどうなるんだろう・・・と

繰り返しプレイしても飽きない作りになっている

●悪い点

1キャラがすぐ終わるのでストーリーへの没入感やキャラの育成感は薄い。

- GrimDawn

https://store.steampowered.com/app/219990/Grim_Dawn/?l=japanese

アクション性 ★★★

爽快感 ★★★

中毒性 ★★★★★

グラフィック ★★

マルチプレイ 4人●超概要

ディアブロオマージュのダークな雰囲気のハクスラ。

●良い点

職業を2つ組み合わせて作るオリジナルビルドが特徴的で、

組み合わせを考えて妄想するのが楽しい。

●悪い点

あまりに組み合わせが多すぎる割に、適当なビルドではどこかで行き詰ってしまう。

結局強くなりたければ強いビルドを事前に調べ上げて、それ通りに育成していくことになるが

取得できる要素が多すぎてめんどうでもある。

- Path of Exile

https://store.steampowered.com/app/238960/agecheck?l=japanese

アクション性 ★★★

爽快感 ★★★

中毒性 ★★★★★

グラフィック ★★

マルチプレイ 4人●超概要

ディアブロオマージュのダークな雰囲気のハクスラ。

●良い点

このゲームはなんといっても無料であること。

なのにコンテンツのボリュームは十分にあり、ビルドの幅、特にスキルの組み合わせ方が尋常じゃなく多い。

ビルド構築やレアドロ集めをしていたら時間があっというまに過ぎ去ってしまう。

更新も定期的に来るため、無限に遊べる。

●悪い点

あまりに組み合わせが多すぎる割に、適当なビルドではどこかで行き詰ってしまう。

結局強くなりたければ強いビルドを事前に調べ上げて、それ通りに育成していくことになるが

取得できる要素が多すぎてめんどうでもある。

あと、日本語化されていない(できない?)ため英語。

- The Incredible Adventures of Van Helsing

https://store.steampowered.com/app/215530/The_Incredible_Adventures_of_Van_Helsing/?l=japanese

アクション性 ★★★

爽快感 ★★★

中毒性 ★★★

グラフィック ★★

マルチプレイ 4人●超概要

剣とか銃とか魔法を使いながらストーリーを進めていくハクスラ要素ありのアクション。

●良い点

ビルド組んだりアイテム厳選したりと必要な要素は一通り揃っているので

ハクスラに飢えている時は十分やる価値がある。

●悪い点

3部作の1作目であるため、ボリュームはそんなにない

- Victor Vran

https://store.steampowered.com/app/345180/Victor_Vran_ARPG/

アクション性 ★★★★

爽快感 ★★★

中毒性 ★★★

グラフィック ★★

マルチプレイ 4人●超概要

アクション要素が強めの見下ろし方ハクスラ

●良い点

使える武器種がたくさんあり、飽きない作りとなっている

●悪い点

せっかくのハクスラなのにクリア後の要素が薄いので、そこで終わってしまう

- Hammerwatch

https://store.steampowered.com/app/239070/Hammerwatch/?l=japanese

アクション性 ★★★

爽快感 ★★

中毒性 ★★★

グラフィック ★

マルチプレイ 4人●超概要

ドット絵でレトロなアクションゲーム

●良い点

隠し部屋を探す楽しみや、ちまちま強くなっていく感が良い

●悪い点

すぐ死ぬ。死んだら1から。次の行先がよくわからなくなり迷う。

- DIABLO3

- Hero Siege

https://store.steampowered.com/app/269210/Hero_Siege/?l=japanese

- ALIENATION(注:PS4)

https://www.jp.playstation.com/games/alienation-ps4/

- Tallowmere

- Enter the Gungeon

★FPS/TPS

- DyingLight

https://store.steampowered.com/agecheck/app/239140/?l=japanese

アクション性 ★★★★

爽快感 ★

中毒性 ★★

グラフィック ★★★★

マルチプレイ 2人良い点

ゾンビゲーだが、銃もってバンバン無双するありがちな内容とは程遠く、ゾンビが固くて強い。

囲まれたら即死するゾンビ達が蠢く街中を、屋根とか伝いながら逃げまどいつつ目的地に向かうゲーム。

後半装備がそろったり、ワイヤーアクションができるようになると途端にプレイヤーが強くなり操作感が一変する。

登場するNPCはなかなかウィットが効いていて、サブクエストをこなすだけでも楽しい。

悪い点

値段がお高い。セールを狙うしかない。

夜に出てくるゾンビはマジで強くてトラウマ級

- GOCCO OF WAR

https://store.steampowered.com/app/346730/GOCCO_OF_WAR/?l=japanese

アクション性 ★★

爽快感 ★★

中毒性 ★★

グラフィック ★★★

マルチプレイ 4人

ハクスラ要素 あり良い点

ものすごくカジュアルなシューティングゲーム。基本的にNPCと戦う。

開発者が関西人らしく、ちょいちょい関西ネタが入る。

ほんわかとした世界観でまったく殺伐としないし気楽に遊べてキャラも可愛くて良い。

悪い点

ゲーム内コンテンツが少なすぎて、早々に終わってしまう

- 地球防衛軍4.1

アクション性 ★★★

爽快感 ★★★★★

中毒性 ★★★★

グラフィック ★★★

マルチプレイ 4人

ハクスラ要素 あり良い点

宇宙から飛来した外来生物と戦うシューティングゲーム。

グラフィックはお世辞にもいいとは言えないが、豊富な武器の種類、無駄にアツいNPCのセリフ

おびただしい敵の物量とそれを薙ぎ払う高火力、と爽快感の塊のような内容。

悪い点

高難易度は本当に難しくてハゲそうになるし

欲しい武器が出るまで同じMAPで狩り続ける苦行を強いられることもある

- BORDERLANDS2

https://store.steampowered.com/app/49520/Borderlands_2/?l=japanese

アクション性 ★★★★★

爽快感 ★★★

中毒性 ★★★★

グラフィック ★★★★

マルチプレイ 2人

ハクスラ要素 あり良い点

頭のネジが数個ふっとんだようなNPCとともに、

頭のネジが数個ふっとんだような敵をなぎ倒して、

頭のネジが数個ふっとんだような武器を拾って闘い進むFPS(ほめている)

武器にハクスラ要素があり、レアを求めて探索する遊び方ができる点もよい。

悪い点

クリア後の要素がもう少し何かあればよかった

- BIOHAZARD REVELATIONS2

https://store.steampowered.com/agecheck/app/287290/?l=japanese

アクション性 ★★★★

爽快感 ★★★

中毒性 ★★★

グラフィック ★★★★

マルチプレイ 2人●超概要

言わずと知れたバイオハザード、ストーリーは短かったので主にレイドモードをプレイ。

決められたエリア内に次々と出てくるゾンビを倒して、

ランダムにゲットできる武器をカスタマイズして、次のステージへ・・・を繰り返す。

●良い点

単純かつ手軽にできるシューティングとしておすすめ。

ハクスラちっくに武器が手に入るのも楽しい。

●悪い点

最初は面白いが徐々に単調さを感じてくる

https://store.steampowered.com/app/550/Left_4_Dead_2/?l=japanese

アクション性 ★★★★

爽快感 ★★★

中毒性 ★★★

グラフィック ★★★★

マルチプレイ 4人●超概要

死ぬほどゾンビが出てくるのをトリガーハッピーよろしく迎え撃つ

●良い点

ゾンビがどばどば出てくるのを必死こいてしのいだ後の達成感がたまらない。

2人だと微妙で、是非4人集めてボイチャ有りで遊びたい

●悪い点

高難易度はクリアさせる気がないぐらい難しいと感じた

★サンドボックス系

- TreeofLife

https://store.steampowered.com/app/361800/Tree_of_Life/?l=japanese

アクション性 ★★

爽快感 ★

中毒性 ★★★

グラフィック ★★

マルチプレイ 何人でも●超概要

資材を集めて拠点を作って武器防具料理その他を生産してスキルを上げる、オーソドックスなサンドボックス

●良い点

素材を集めて、家を建てて、生産スキルを高めて、武器を作って獣をかって探索してと生産も狩りも物作りもできる!

あまりに日本語で紹介している記事がないため、

このブログで序盤攻略を書いています。気になったら読んでみてどうぞ。

●悪い点

生産に必要な要求素材の数が多すぎるてハゲる

家のセキュリティ対策をどれだけ高めても、他人からピッキングされるわ倉庫の物盗まれるわでハゲる

徒党を組んで荒らされると少人数プレイヤーは食われる存在でしかないため、steamの評価も地に落ちた

- Creativerse

https://store.steampowered.com/app/280790/Creativerse/?l=japanese

アクション性 ★★

爽快感 ★

中毒性 ★★★

グラフィック ★★

マルチプレイ 何人でも●超概要

マインクラフトを少し近未来に近づけて、モンスターを可愛くなくしてワープする変なブロックを追加した感じ。

物も作れて家も建てれてペットも飼えて探索もできる

●良い点

無料!!

●悪い点

ペットにできる動物がかわいくないのと、やや世界が狭い。

- Terraria

https://store.steampowered.com/app/105600/Terraria/?l=japanese

アクション性 ★★★★

爽快感 ★★

中毒性 ★★★★★

グラフィック ★★

マルチプレイ 何人でも●超概要

マインクラフトを2D化してアクション性を高めて武器種を増やした感じ

●良い点

多種多様なボス、イベント、武器、家具製作、探索とすべてを網羅するには膨大な時間がかかるほど

飽きさせない作りこみになっている。やり始めたらハマること間違いなし。

クリアしたら有志が公開しているMODを入れて2週目だ。

●悪い点

時間泥棒。

- JUNKJACK

https://store.steampowered.com/app/414190/Junk_Jack/?l=japanese

アクション性 ★★

爽快感 ★★

中毒性 ★★

グラフィック ★

マルチプレイ 何人でも

●超概要

妙にブロックが大きいテラリア

●良い点

それなりに探索できてそれなりに作れてそれなりに闘いもあって必要な要素はそろっている

●悪い点

ボリュームは少なく、ひたすら次のマップの入口を探して掘るだけなので、劣化版テラリア感は否めない

- STARBOUND

https://store.steampowered.com/app/211820/Starbound/?l=japanese

アクション性 ★★★★★

爽快感 ★★★

中毒性 ★★★★★

グラフィック ★★

マルチプレイ 何人でも●超概要

SF要素が入ったテラリア。ストーリーが充実し、より戦闘に重きが置かれている。

●良い点

相変わらず膨大な種類の家具や探索要素は健在。

テラリアにハマる人ならこちらにも必ずハマるだろう。

クリアしたらMODを入れて2週目だ。

おすすめはFrackin' universe。※むちゃくちゃ要素が増えるがガイドページは英語。

●悪い点

時間泥棒。

- NOM NOM GALAXY

https://store.steampowered.com/app/226100/PixelJunk_Nom_Nom_Galaxy/?l=japanese

アクション性 ★★★

爽快感 ★★

中毒性 ★★★★

グラフィック ★★

マルチプレイ 4人

ハクスラ要素 なし

●超概要

見た目はテラリアだが中身は全く違う、ひたすらにスープを作り出荷するというワーカーホリックなゲーム。

●良い点

生産して出荷して小銭を稼いで自動化の部品を買って、それを使って生産を効率化して・・・と

軌道に乗ってくると夢中になってやめられない。

●悪い点

自キャラの操作性が悪い(プレイヤーはただの会社員だから設定どおりなのだが)

生産体制がなかなか軌道に乗らないと1ステージが結構ながい。

- Portal Knights

https://store.steampowered.com/app/374040/Portal_Knights/?l=japanese

アクション性 ★★★

爽快感 ★

中毒性 ★★

グラフィック ★★

マルチプレイ 4人●超概要

マインクラフトから建築要素をごっそり落として、少々の冒険要素を加えた感じ。

主に武器防具のための素材を集めて作り、より難しいマップに挑んでいく。

●良い点

いろんな地形のMAPがあって発見が多い。ボスもいて戦闘も楽しい。

●悪い点

1MAPが狭く、次のMAPに行くための条件集めが作業感ある。

次々とMAPを移動していく性質上、あんまり建築に凝る気にならない

- Project Zomboid

https://store.steampowered.com/app/108600/Project_Zomboid/?l=japanese

アクション性 ★★

爽快感 ★★

中毒性 ★★★

グラフィック ★★

マルチプレイ 何人でも●超概要

見た目こそリアリティはないものの、ゲームシステムがリアルに近いゾンビゲー。

●良くも悪くもある点

一たび音が鳴るとゾンビが死ぬほど寄ってきて死ぬ。

むしろゾンビ一体にでもかじられたら感染症になって死ぬ。

料理の最中に火元から目を離すと家事が起きて拠点が滅ぶ。

畑は小まめに面倒見ないと病気にかかり、そのうち綺麗な水も調達できなくなる。

こんな状況で一体何日間生き残れるというのか・・・自分を追い込みたい方におすすめ

- The Wild Eight

- TROVE

- Unturned

- Stardew valley

- ARK

- 7days to Die

★MMO

アクション性 ★★★★★

爽快感 ★★★

中毒性 ★★★★

グラフィック ★★★★

マルチプレイ 基本4人●良い点

カプコンのゲームだけあって骨太のアクションは操作に慣れると非常に楽しい

職業ごとに操作性も変化するので、大魔法を撃ったり短剣で切り刻んだりと

色々やってみると飽きが来ずいつまでも遊べる。

●悪い点

レベルキャップに近づくと装備品の制作難度が劇的に上がるため、急に作業感が増す

- TERA

アクション性 ★★★★

爽快感 ★★★★

中毒性 ★★★

グラフィック ★★★

マルチプレイ 何人でも●良い点

エーリンというMMO界の天使を生み出したゲーム。

高いアクション性をウリにしているだけあって、シビアな回避操作が可能。

インスタンスダンジョン等の歯ごたえがあるコンテンツが楽しい。

●悪い点

キツすぎるレベル差制限により、パーティが組みにくすぎる。

- Tree of Savior

http://tos.nexon.co.jp/players

アクション性 ★★★

爽快感 ★★★

中毒性 ★★★★

グラフィック ★★★★

マルチプレイ 5人●良い点

温かみのあるグラフィックにドット絵、良BGM、アクション性の高い戦闘とほぼ完璧な内容。

●悪い点

必須装備(激レア)の存在、PaytoWin要素、レベル差のある敵にはまったく歯が立たない

- Seventh Dark

アクション性 ★★★

爽快感 ★★★

中毒性 ★★

グラフィック ★★★

マルチプレイ 何人でも●良い点

キャラクターグラフィックのみに定評がある。

確かに可愛いし、一定水準ぐらいのアクション性のある戦闘で、よくできてると思う。

●悪い点

ハクスラを売りにしてたが、ゴミみたいな装備を大量に拾うせいで

バッグがすぐパンパンになり、NPCに整理しろとめっちゃ怒られる。理不尽。

最終的には廃課金様のみが生き残るゲームらしいのでおすすめはできない

- Villagers and Heros

- Never Winter